| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- elk stack

- SQLMap

- Credential Access

- Index

- #C언어 #연산자

- rce

- ATT&CK

- wargame

- node.js

- 랜섬웨어

- exploit

- 시스템해킹

- 프론트엔드개발자

- PetitPotam

- forensic

- pwnable

- 침해사고

- windows

- error 583066

- #whitespace #

- AD

- Threat Intelligence

- software

- 가이드라인

- filesystem

- Mitre

- 정보보안

- elasticsearch

- sql인젝션

- 백엔드개발자

- Today

- Total

Plit00's Story

Mitre ATT&CK 정찰(Reconnaissance) 본문

T1595 Active Scanning(액티브 스캐닝)

[https://attack.mitre.org/groups/G0139/]

- 주로 클라우드 및 컨테이너된 환경을 타겟으로 삼는 TEAMTNT 그룹이 사용합니다.

Docker API에 대한 취약점 스캔을 했던 그룹

- .001 Scanning IP Blocks

특정 아이피 주소 검색

해당 실습 : nmap

- nmap -sT 192.168.246.134

==> connet()함수를 이용한 Open 스캔(TCP)

- .002 Vulnerability Scanning

T1592 Gather Victim Host Information(피해자 호스트 정보수집)

[https://cybersecurity.att.com/blogs/labs-research/scanbox-a-reconnaissance-framework-used-on-watering-hole-attacks]

- ScanBox(Javascript Framework)의 기능은 시스템을 감염시키지 않고

방문자의 시스템에 대한 정보를 수집하는것입니다. 공격자는 웹사이트를 손상시키고 원격서버에서 악성 javascript 파일을 로드하는 코드를 포함할 수 있었습니다.

- Sandworm Team에서 NotPetya(windows) 공격은 손상된 시스템의 데이터와 디스크 구조를 파괴

- Ex) 공개 웹사이트/도메인 , 공개 기술 데이터 베이스 검색, 운영 리소스 설정(기능 개발)

초기 액세스(하드웨어 공급망, 하드웨어 추가 손상)

- .001 Hardware

=> 공격자는 사용할 수 있는 피해자의 호스트 하드웨어에 대한 정보를 수집

하드웨어 인프라에 대한 세부정보

(card/biometric readers, dedicated encryption hardware 등)

- .002 Software

=> 공격자는 사용할 수 있는 피해자의 호스트 소프트웨어에 대한 정보를 수집

- .003 Firmware

=> 공격자는 사용할 수 있는 피해자의 호스트 펌웨어에 대한 정보를 수집

환경 호스트에 대한 추가정보(configuration, purpose, age/path level 등)

- .004 Client Configurations

=> 피해자의 클라이언트 구성에 대한 정보를 수집할 수 있습니다.

클라이언트 구성에 대한 정보에는 운영체제/버전, 가상화, 아키텍처, 언어 및 시간대를 비롯한 다양한 세부 정보 및 설정이 포함될 수 있습니다.

listening ports, server banners, user agent strings을 통한 작업 가능

- T1589 Gather Victim Identity Information(피해자 신원 정보수집)

표적을 지정하는 동안 사용할 수 있는 피해자의 신원에 대한 정보를 수집

신원 정보에는 개인 데이터(employee names, email addresses)

- APT32는 베트남 해킹그루브 웹 공격을 사용

[https://malpedia.caad.fkie.fraunhofer.de/actor/apt32]

- 사용 소프트웨어 : Cobalt Strike, Denis, Goopy, ipconfig, Kerrdown, KOMPROGO

Mimikatz, Net, netsh, OSX_OCEANLOTUS.D, PHOREAL, SOUNDBITE WINDSHIELD

-Magic Hound는 이란의 해킹그룹으로 사이버 스파이 역할을 함

[https://attack.mitre.org/groups/G0059/]

- 사용 소프트웨어 : DownPaper, Mimikatz, PsExec, Pupy

- .001 Credentials

=>공격자는 사용할 수 있는 피해자의 자격 증명을 수집, 정보 피싱같은 방법으로 피해자로부터 자격 증명을 수집 / 자격 증명 정보는 온라인 또는 액세스 가능한 데이터 세트

- .002 Email Addresses

=> 공격자는 사용할 수 있는 이메일 주소를 쉽게 수집(소셜미디어 및 웹사이트)

- .003 Employee Names

=> 공격자는 직원 이름을 쉽게 수집(소셜미디어 및 웹사이트) - T1590 Gather victim Network Information(피해자 네트워크 정보 수집)

HAFNIUM은 중국 사이버 스파이 그룹

[https://attack.mitre.org/groups/G0125/]

[https://www.volexity.com/blog/2021/03/02/active-exploitation-of-microsoft-exchange-zero-day-vulnerabilities/]

=> 공격자는 사용할 수 있는 피해자의 네트워크에 대한 정보를 수집

네트워크에 대한 정보에는 관리 데이터(IP, Domain name)

공격자는 Active Scanning or Phishing for information을 통한 수집

Ex) Open Technical Database 검색, Open Websites/Domains 검색 등

Windows Exchange [CVE-2021-026855]

[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-26855]

Microsoft Exchange RCE [CVE-2021-27065]

[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-27065]

- .001 Domain Properties

피해자 도메인 및 해당 속성에 대한 정보 수집

Ex) 기술 데이터, 웹 사이트/도메인 , 운영 리소스 구축

- .002 DNS

DNS/ 수동 DNS 를 통해 세부 정보를 쿼리하거나 수집

등록된 서버와 대상의 하위 도메인, 메일 서버 및 기타 호스트에 대한 주소 지정

- .003 Network Trust Dependencies

네트워크 신뢰 종속성에 대한 정보를 수집

네트워크 액세스를 연결한 외부의 조직 및 도메인 정보

- .004 Network Topology

네트워크 토폴로지에 대한 정보 수집

외부 및 내부 네트워크 환경의 물리적 및 논리적 배열

Ex) GateWay, Router

- .005 IP Addresses

IP 주소를 수집

조직 규모, 물리적 위치, 인터넷 서비스 제공업체 , 호스팅되는 위치 정보

- .006 Network Security Appliances

네트워크 보안 어플라이언스에 대한 정보 수집

배포된 방화벽, 필터, 프록시의 존재 정보 - T1591 Gather Victim Org Information(피해자 조직 정보 수집)

사용할 수 있는 피해자의 조직에 대한 정보를 수집

부서/부서의 이름, 비지니스 운영의 세부 사항, 주용 직원의 역할 및 책임 정보

- .001 Determine Physical Locations

물리적 위치 수집, 주요 리소스 및 기반시설 위치 수집

- .002 Business Relationships

비지니스 관계에 대한 정보 수집

하드웨어 및 소프트웨어 리소스에 대한 공급망과 배송경로

- .003 Identify Business Tempo

- .004 Identify Roles

T1598 Phishing for information(정보를 위한 피싱)

스피어피싱 : 특정인의 정보를 캐내기 위한 피싱 공격

APT28(러시아 군부대) : [https://attack.mitre.org/groups/G0007/]

ZIRCONIUM(중국) : [https://attack.mitre.org/groups/G0128/]

민감한 정보를 끌어내기 위해 피싱 메시지를 보낼 수 있음

정보 피싱은 정보, 자격 증명, 실행 가능한 정보를 이용하여 대상을 속이려는 행위

악성코드 실행 X => 피해자로부터 데이터 수집 O

사회공학기법을 사용한 피싱 : 이메일, 메세지 등을 통해 정보 수집

Microsoft Exchange Software RCE [CVE-2020-0688]

[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-0688]

Microsoft Exchange Software RCE [CVE-2020-17144]

[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-17144]

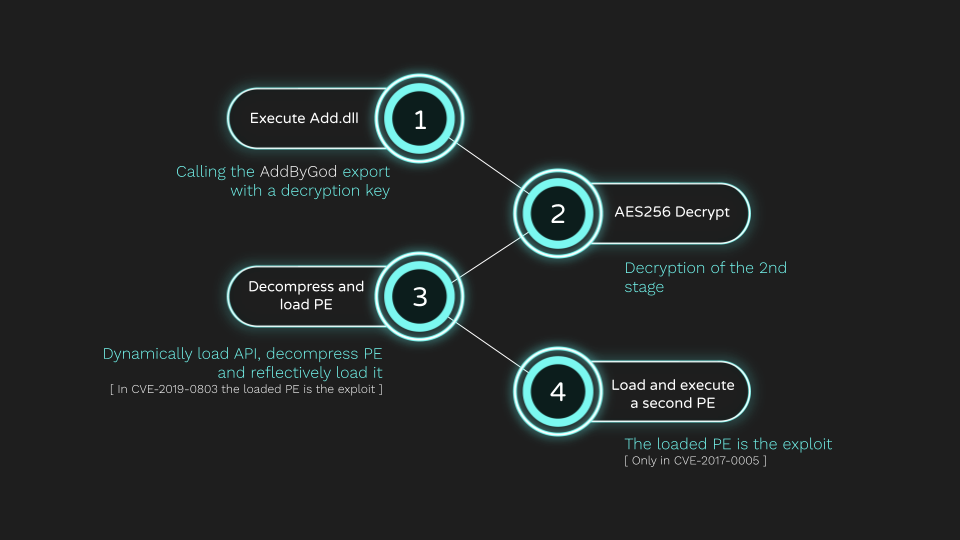

Windows GDI Elevation of Privilege Vulnerability [CVE-2017-005]

[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0005]

Win32k Elevation of Privilege Vulnerability [CVE-2019-0803]

[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-0803]

- .001 Spearphishing Service

- .002 Spearphishing Attachment

- .003 Spearphishing Link

- T1597 Search Closed Sources(폐쇄된 소스 검색)

비공개 소스에서 피해자에 대한 정보를 검색 및 수집

공격자는 다크 웹이나 암시장에서 정보 구매 가능

- .001 Threat Intel Vendors

- .002 Purchase Technical Data - T1596 Search Open Technical Databases(개방 기술 데이터베이스 검색)

- .001 DNS/Passive DNS

DNS 데이터에서 검색 가능

DNS 정보에는 등록된 이름 서버와 대상의 하위 도메인, 메일 서버 및 호스트에 대한 주소 지정 정보가 포함

- .002 WHOIS

공개 WHOIS 데이터에서 지정하는 희생자에 대한 정보를 검색 가능

WHOIS 데이터는 도메인 이름과 같은 인터넷 리소스 할당 및 할당을 담당하는 지역 RIR에 의해 저장된다. 누구나 WHOIS 서버에 할당된 IP 차단, 연락처 정보, DNS 네임서버 등 등록된 도메인에 대한 정보를 쿼리 가능

- .003 Digital Certificates

디지털 인증서 데이터를 검색하여 실행 가능한 정보를 수집 가능

온라인 리소스 및 조회 도구를 사용하여 인증서에 대한 정보를 사용 가능

디지털 인증서 데이터는 조직에서 서명한 아티팩트에서 사용 가능

- .004 CDNs

CDN을 사용하면 조직에서 로드 밸런싱된 분산 서버 어레이의 콘텐츠를 호스팅

온라인 리소스와 조회 도구를 사용하여 CDN 내의 콘텐츠 서버에 대한 정보를 수집

- .005 Scan Databases

온라인 리소스와 조회 도구를 사용하여 스캔 데이터베이스에서 검색가능

이미 식별된 표적에 대한 정보를 찾거나 데이터세트를 사용하여 침해 가능성을 엿볼 수 있다 - T1593 Search Open Websites/Domains(열린 웹사이트/도메인 검색)

Sandworm Team [러시아의 GRU 군부대] [https://attack.mitre.org/groups/G0034/]

Kimsuky [북한] [https://attack.mitre.org/groups/G0094/]

무료로 사용 가능한 웹사이트 및 도메인을 검색할 수 있습니다.

수집하려는 정보에 따라 다양한 온라인 사이트에서 검색 가능

피해자에 대한 정보는 소셜 미디어, 새로운 사이트 또는 요청/보상 계약과 같은 비즈니스 운영에대한 정보를 호스팅하는 사이트와 같은 다양한 온라인 사이트에서 사용 가능

Windows OLE RCE [CVE-2014-4144]

[https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2014-4114]

Kimsuky

[https://blog.malwarebytes.com/threat-intelligence/2021/06/kimsuky-apt-continues-to-target-south-korean-government-using-appleseed-backdoor/]

- .001 Social Media

- .002 Search Engines

- T1594 Search Victim-Owned Websites(피해자 소유 웹사이트 검색)

Sandworm Team [러시아의 GRU 군부대] [https://attack.mitre.org/groups/G0034/]

Silent Librarian[이란] [https://attack.mitre.org/groups/G0122/]

피해자 소유 웹사이트에는 부서/부서 이름, 물리적 위치, 역할 및 연락처 정보와 같은 주요 직원에 대한 데이터를 비롯한 다양한 세부정보 포함

비지니스 운영 및 관계를 강조하는 세부 정보

'Security > MITRE ATT&CK' 카테고리의 다른 글

| Mitre ATT&CK 자격증명 획득(Credential Access) (0) | 2022.05.28 |

|---|---|

| MITRE ATT&CK 권한 상승(Privilege Escalation) (0) | 2022.05.17 |

| Mitre ATT&CK 초기 전술 Drive-by Compromise 조사 및 실습 (0) | 2022.04.15 |

| Mitre ATT&CK - 자원개발 (0) | 2022.04.15 |